Whitepaper zum EU KI Gesetz

KMUs und Cybersecurity - der Trendreport für 2026

'%3e%3cpath%20d='M26.6667%2020.022L30%2023.3553V26.6886H21.6667V36.6886L20%2038.3553L18.3333%2036.6886V26.6886H10V23.3553L13.3333%2020.022V8.35531H11.6667V5.02197H28.3333V8.35531H26.6667V20.022Z'%20fill='%230AA971'/%3e%3c/g%3e%3c/svg%3e) Das Wichtigste auf einen Blick

Das Wichtigste auf einen Blick

- Cyberangriffe werden häufiger, günstiger und gezielter: KI senkt die Einstiegshürden für Angreifer:innen, während Schäden für Unternehmen weiter steigen.

- KMUs rücken in den Fokus, da Konzerne besser geschützt sind und kleinere Ziele leichter zu kompromittieren sind.

- Neue gesetzliche Vorgaben und Regulierungen kommen auf Unternehmen zu – Richtlinien allein schützen aber nicht ohne Umsetzung, Problembewusstsein und passende Unterstützung.

Einleitung: Die neue Bedrohungslage 2026: Cybersecurity für KMUs

2026 wird ein entscheidendes Jahr für die Cybersicherheit – vor allem für kleine und mittelständische Unternehmen. Die Bedrohungslage wächst rasant: Angriffe werden häufiger, technisch ausgefeilter und durch KI deutlich günstiger in der Durchführung. Gleichzeitig stehen Unternehmen vor neuen regulatorischen Anforderungen und einer geopolitisch angespannten Weltlage, die Cyberkriminalität zusätzlich befeuert.

Während große Konzerne ihre Sicherheitsstrukturen massiv ausgebaut haben, rücken zunehmend KMUs in den Fokus von Angreifer:innen. Sie verfügen oft über begrenzte Ressourcen, sind aber genauso stark von digitalen Prozessen abhängig – und dadurch besonders verwundbar.

Dieses Paper zeigt, welche Entwicklungen sich 2026 abzeichnen, warum KMUs stärker unter Druck geraten und welche Strategien wirklich funktionieren, um Risiken zu minimieren und die eigene Resilienz messbar zu erhöhen. Ziel ist es, dir einen klaren, praxisnahen Überblick zu geben: Was kommt auf Unternehmen zu, wo liegen die größten Gefahren – und wie lässt sich mit überschaubarem Aufwand ein großer Sicherheitsgewinn erzielen?

Inhaltsverzeichnis:

Cybersecurity 2026 - die wichtigsten Veränderungen für KMUs

2026 wird ein Jahr, in dem Cyberangriffe auf einheimische Unternehmen eine neue Qualität erlangen werden. Cyberangriffe nehmen seit Jahren zu; laut IBM kostet ein durchschnittlicher Data Breach inzwischen über 4,4 Millionen US-Dollar, Tendenz steigend. Auch die europäische Perspektive ist alarmierend: ENISA, die EU-Agentur für Cybersecurity, analysierte zwischen Juli 2024 und Juni 2025 rund 4.900 erhebliche Sicherheitsvorfälle en détail und stellt fest, dass nicht nur die Anzahl, sondern auch die Vielfalt der Angriffsarten und -methoden ungeahnte Höhen erreicht.

Cyberattacken kosten den Angreifer relativ wenig im Vergleich zum möglichen Ertrag: Zwar sind die die Spitzen-, Median- und Durchschnittsbeträge, die ein Unternehmen ihren Cyber-Erpressern zahlen muss, in letzter Zeit leicht gefallen aber insbesondere für KMUs haben sich folgende Probleme verstärkt:

- Sie sind für Angreifer wesentlich interessanter geworden im Vergleich zu Konzernen (denen von ihren Angreifern um Größenordnungen höhere Lösegelder abgepresst werden), da sich Konzerne mittlerweile viel stärker schützen (eben weil sie in der Vergangenheit Opfer geworden sind). KMUs sind für Angreifer heute deutlich attraktiver als Konzerne geworden, denn zum einen haben große Unternehmen aus früheren Angriffen gelernt und ihre Abwehr massiv ausgebaut, zum anderen lassen sich, in Summe, von KMUs ähnliche hohe Lösegelder einfordern.

- Ermöglicht die KI den Angreifern eine viel höhere Anzahl an Angriffsversuchen auf verschiedene Ziele bei gleichzeitig sinkendem Aufwand und intensiverer Nutzung der Angriffsmethoden (Phishing-Tools, DDoS,Exploit-Kits…).

- Sorgt die Dynamik aus 1) und 2) dafür, dass immer mehr Trittbrettfahrer sich als Cyber-Desperado versuchen (Phänomen des “Ransomware-as-a-Service”)

Parallel verschärft sich das geopolitische Klima

Der anhaltende Konflikt zwischen der westlichen Welt und Russland, sowie die Rivalität mit den BRICS-Staaten, führt zu gezielten Cyber-Operationen von Kriminellen aus diesen Ländern - häufig finanziert oder unterstützt von staatlichen Akteuren, deren Ressourcen nahezu unbegrenzt sind bei denen das Einstreichen von Lösegeld ein willkommener Nebeneffekt ist, aber wo es primär darum geht, für Unruhe in unserer Gesellschaft - das Wirtschaftsleben eingeschlossen - zu sorgen.

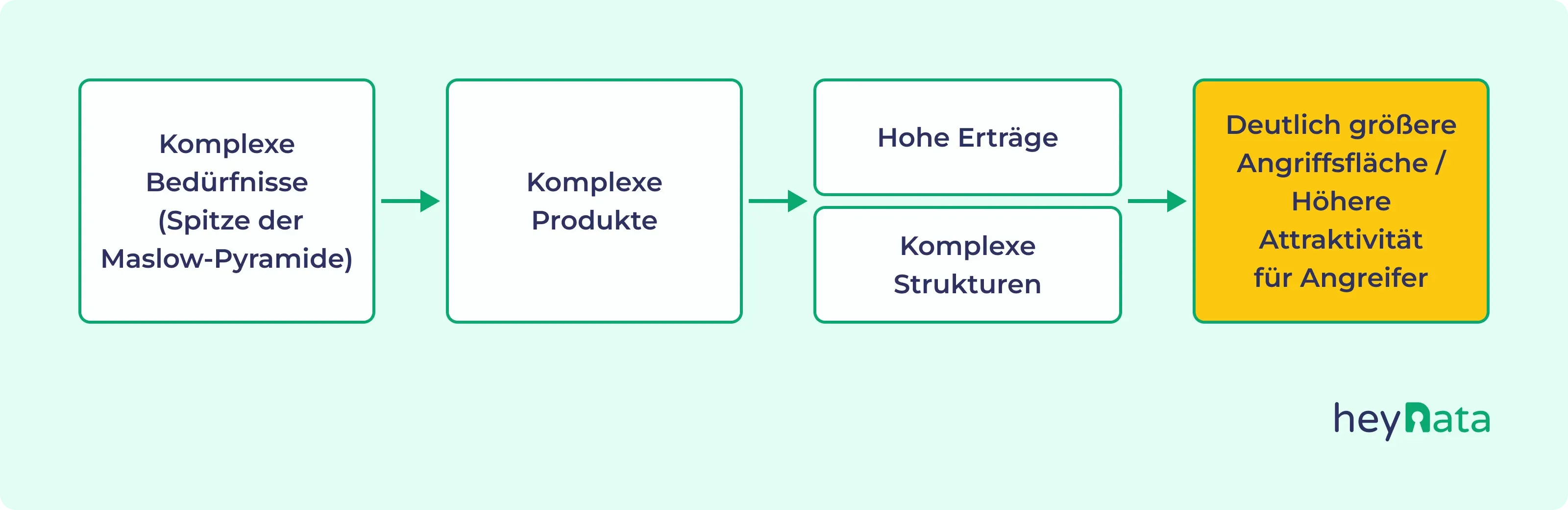

Das Problem: Wir stehen heute tendenziell am oberen Ende der Maslowschen Pyramide. Unsere Bedürfnisse drehen sich vor allem um Komfort, Status, Identität, Selbstverwirklichung. Und diese Art von Bedürfnissen wird nicht durch simple, sondern komplexe Produkte gestillt. Wir sehnen uns nach AirPods, nicht nach Erbsensuppe. Und komplexe Produkte ziehen komplexe Strukturen nach sich. Lieferketten, Prozesse, Unternehmenskulturen – all das erhöht die Angriffsfläche für Cyberattacken erheblich. Gepaart mit dem höheren Ertrag solcher Produkte wird ein Unternehmen zur Traum-Zielscheibe von Angreifern.

Kein modernes Unternehmen kann es sich heute leisten zu sagen: „Wir sind kein Ziel.“

Whitepaper zum EU KI Gesetz

Was tun? Der RTK-Dreiklang (Regulierung, Technologie, Kultur)

Genauso kann es sich kein modernes Unternehmen leisten, auf Verordnungen und gesetzliche Bestimmungen lediglich zu reagieren und deren Vorgaben stumpf abzuhaken, des lieben Friedens willens.

Es kann sich allerdings auch kein modernes Unternehmen leisten, auf Verordnungen und gesetzliche Bestimmungen lediglich zu reagieren und deren Vorgaben stumpf abzuhaken, des lieben Friedens willens.

Echte Cybersicherheit kann erst im Zusammenspiel von Regulierung, Technologie und Kultur entstehen. Aus unserer Projekterfahrung mit zahlreichen Kund:innen hat sich nämlich genau dieser Dreiklang als gewinnbringende Kombination herausgestellt.

1. Regulierungen zu seinem Vorteil nutzen

Ein großer Teil der Antwort auf moderne Cyberbedrohungen liegt darin, bestehende und kommende EU-Regulierungen gezielt zu nutzen. Denn NIS2, der EU AI Act und die ISO 27001zielen alle darauf ab, die Cybersecurity-Fähigkeiten von Unternehmen strukturell zu verbessern – nicht nur im B2B-, sondern auch im B2C-Kontext. Wer diese wichtigsten Normen einhält, signalisiert auch allen seinen Geschäftspartnern Stärke.

NIS 2 – Einheitliche Cyber-Sicherheitsstandards für Unternehmen:

- Ab wann gilt sie: Offiziell seit Ende 2024 und in Deutschland seit dem 13.09.2025.

- Warum sie wichtig ist: NIS2 macht Cybersicherheit zur Managementpflicht und führt EU-weit Mindeststandards ein. So werden Lücken geschlossen, die Angreifer:innen bisher durch unterschiedliche Sicherheitsniveaus ausnutzen konnten.

- Wie sie funktioniert: Gefordert sind u.a. ein strukturiertes Risikomanagement, Zugriffskontrollen, Meldeprozesse und Business-Continuity-Maßnahmen. Regelmäßige Audits erhöhen das Sicherheitsniveau entlang der gesamten Wertschöpfungskette. Ergebnis: gesteigerte Resilienz gegenüber Cyberangriffen aufgrund kleinerer Angriffsflächen und geringerer Ausfallrisiken.

EU AI Act – Vertrauen und Kontrolle über KI-Systeme:

- Ab wann gilt er: Stufenweise seit August 2024.

- Warum er wichtig ist: KI ist zugleich Ziel und Werkzeug für Cyberangriffe – etwa durch manipulierte Trainingsdaten, Prompt Injections oder Modell-Missbrauch. Der AI Act sorgt hier für Transparenz und Nachvollziehbarkeit. Wer KI nutzt, muss Risiken kennen und kontrollieren.

- Wie er funktioniert: Anbieter müssen Risiken bewerten, Datenqualität prüfen, Monitoring betreiben und Transparenzpflichten erfüllen. Je nach Risikoklasse gelten zusätzliche Anforderungen – etwa Logging, menschliche Aufsicht oder Robustheit gegen Manipulation.

Ergebnis: Weniger Angriffsflächen in KI-gestützten Prozessen, höhere Vertrauensbasis im Verkehr mit Geschäftspartner:innen

ISO 27001 – Struktur für Informationssicherheit und Resilienz:

- Ab wann gilt sie: Die aktuelle Version stammt von Ende 2022. Sie ist nicht verpflichtend, wird aber zunehmend als De-facto-Standard erwartet.

- Warum sie wichtig ist: ISO 27001 ist das globale Rahmenwerk für Informationssicherheit. Es verpflichtet Unternehmen, Risiken ganzheitlich zu identifizieren und Schutzmaßnahmen kontinuierlich zu verbessern.

- Wie sie funktioniert: Ein ISMS (Information Security Management System) definiert Rollen, Prozesse und technische Maßnahmen wie Zugriffskontrollen, Verschlüsselung, Protokollierung, Backup-Management und Incident Response.

Ergebnis: Strukturierte Prävention gegenüber Cyberangriffen - dadurch schnelle Reaktion im Ernstfall und nachweisbare Compliance gegenüber Stakeholder:innen (insbesondere relevant in (Rück-)Versicherungsfällen)

2. Technologie sinnvoll einsetzen

In der IT sind technische Spielereien keine Grenzen gesetzt - und am Ende stirbt man in Schönheit, ohne das gewünschte Ziel auch nur annähernd erreicht zu haben.

Aus unserer Erfahrung mit mittelständischen Kunden und im Geiste Paretos können wir folgende 4 technologischen Ansätze empfehlen, um 80+% der Cybersecurity-Probleme technisch zu lösen:

Künstliche Intelligenz als Frühwarnsystem nutzen

KI erkennt Muster und Anomalien in Logdaten, E-Mails oder Netzwerkverkehr. Verdächtige Aktivitäten – etwa untypische Logins oder Datenabflüsse – lösen automatische Warnungen aus. Vorteil für Unternehmen: Solche KI-Lösungen werden zunehmend günstiger und einfacher in der Implementierung.

Ergebnis: Schnellere und zuverlässigere Erkennung - weniger Schaden.

Durch Automatisierung Teams entlasten

Wer kennt’s nicht: Security-Teams sind chronisch überlastet. Automatisierte Tools (die mittlerweile ebenfalls immer günstiger werden) übernehmen Patch-Management, Policy-Reviews oder Log-Analysen - und reduzieren dabei auch noch die Fehlerquote.

Ergebnis: Weniger Fehler, kürzere Reaktionszeiten, Etablierung eines höheren Grundsicherheitsniveaus fürs gesamte Unternehmen.

Echtzeitüberwachung gegen Eskalation einführen

Das ewige Problem: Viele Angriffsversuche bleiben tagelang unentdeckt. Continuous Monitoring oder SIEM-Systeme erfassen alle Logs zentral, erkennen Auffälligkeiten und alarmieren sofort. Ergebnis: Transparenz und Reaktionsfähigkeit erfolgt nun in Echtzeit und verbessert dramatisch die Cyberresilienz.

“Zero Trust” - Ansatz etablieren

Zero Trust bedeutet: Niemand und nichts wird automatisch vertraut. Jede Anfrage wird authentifiziert, autorisiert und verschlüsselt – unabhängig vom Standort.

Ergebnis: Selbst bei einem erfolgreichen Angriff bleibt der Schaden minimal.

3. Unternehmenskultur nachschärfen

Regulierung gibt den Rahmen, Technologie liefert die Werkzeuge – doch ohne gelebte Sicherheitskultur bleibt beides wirkungslos. Erst wenn Sicherheit Teil der Unternehmensidentität wird, entsteht echte Resilienz. Aus unseren Projekten wissen wir. Mit den richtigen Kultur-Hebeln lässt sich dieser Wandel gezielt anstoßen. Hier eine Auswahl:

Human Risk Factor in den Griff bekommen

Über 80 % aller Sicherheitsvorfälle beginnen mit menschlichem Fehlverhalten [9]. Regelmäßige Awareness-Trainings, Phishing-Simulationen und klare Do’s & Don’ts schaffen Routine.

Ergebnis: Mitarbeiter:innen werden von Schwachstellen zu Schutzfaktoren.

Governance & Verantwortlichkeiten festlegen

Viele Sicherheitsprobleme entstehen durch fehlende Zuständigkeit. Ein klares Governance-Modell mit Rollen und Metriken schafft Verantwortlichkeit.

Ergebnis: Sicherheit wird messbar und fest im Alltag verankert.

Sicherheit als Haltung, nicht als Projekt

Einmalige Schulungen reichen nicht. Wiederkehrende Rituale wie „Lunch & Learn“-Sessions, Quartals-Retros oder Tabletop-Übungen verankern das Sicherheitsbewusstsein dauerhaft.

Ergebnis: Sicherheit wird zur gemeinsamen Aufgabe – von der Geschäftsführung bis zum Support-Team.

Fazit: Cybersicherheit ist kein Nischenthema mehr, sondern ein strategisches Erfolgskriterium. Alle Unternehmen müssen sich hierbei an Erfolgen messen lassen - vielen gelingt dies nur unzureichend oder gar nicht.

Der RTK-Dreiklang ist ein praktikabler Weg, um sich hier einen echten Wettbewerbsvorteil zu verschaffen - und die Anforderungen der anstehenden Regulatorik erfüllt man dann auch “im Vorbeigehen”.

The Road ahead: Der Weg von der einmaligen Zertifizierung zum kontinuierlichen Prozess

Einmal zertifiziert und „abgehakt“? Diese Denkweise funktioniert 2026 nicht mehr (nicht, dass sie in früheren Zeiten besser funktioniert hätte…). Es geht nicht darum, Audits zu bestehen, sondern widerstandsfähig zu werden und zu bleiben – in einer Welt, in der Cyberangriffe jedes Jahr komplexer, gezielter und automatisierter werden. NIS 2, EU AI Act und ISO 27001 sind nicht Selbstzweck oder gar Gängelei, sondern ein Mittel, um Mindeststandards in der Geschäftswelt zu etablieren in Hinblick von Cyberbedrohungen.

Compliance heißt heute mit der Angriffsseite mindestens Schritt halten und versuchen, ihr voraus zu sein.

Wir von heyData können euch dabei unterstützen

Ob Implementierung von Richtlinien, Risikobewertung oder Abhalten von Schulungen - unsere Mission ist es, Unternehmen sicher durchs digitale Zeitalter zu führen.

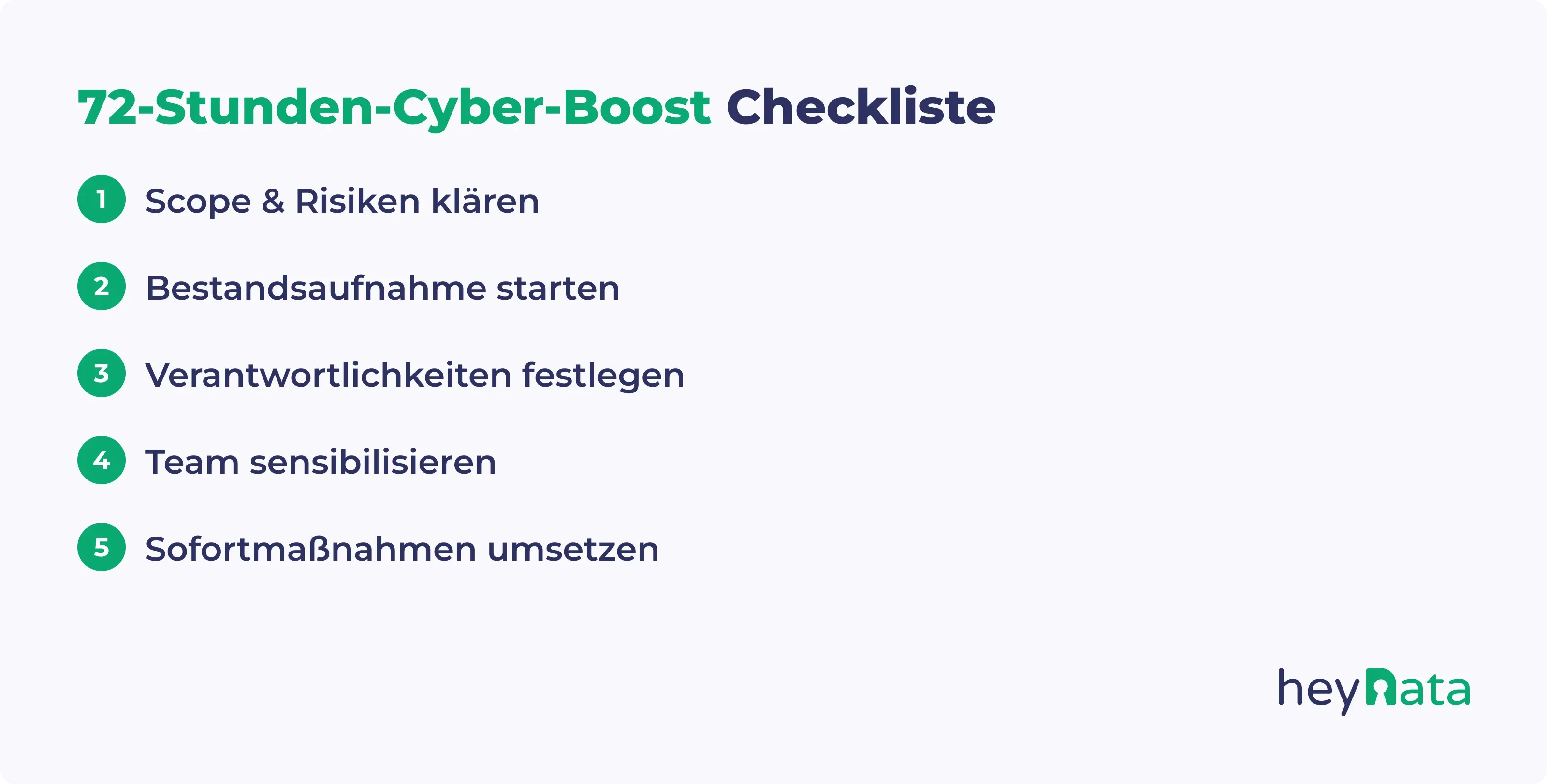

CHECKLISTE: 5 Schritte, die du tun kannst, um eure Cyberresilienz innerhalb 72 Stunden spürbar zu erhöhen

1. Scope & Risiken klären

Identifiziere die wichtigsten Systeme, Anwendungen und Datenflüsse – etwa E-Mail, Buchhaltung, Cloud, Onlineshop oder Lieferantenschnittstellen. Prüfe, wo sensible Kund:innen- oder Mitarbeiter:innendaten liegen und welche davon besonders geschäftskritisch sind.

Ergebnis: Ihr entdeckt Lücken und wisst wesentlich genauer, was geschützt werden muss.

2. Bestandsaufnahme starten

Erstellt eine einfache Übersicht aller genutzten Tools, Dienstleister und Systeme, die auf diese kritischen Daten zugreifen. Haltet fest, wo sich potenzielle Schwachstellen oder fehlende Sicherheitsmaßnahmen befinden.

Ergebnis: Ihr habt viel mehr Transparenz über potentielle Angriffsflächen.

3. Verantwortlichkeiten festlegen

Überlegt, welche zentrale Person (z. B. IT-Verantwortliche:r oder Datenschutzkoordinator:in), geeignet wäre, eure Security-Themen zu bündeln, zu dokumentieren und zu priorisieren. Überlegt, welches Mandat sie dafür braucht. Definiert Eskalationswege und Vertretungen für den Ernstfall.

Ergebnis: Ihr steuert Cybersecurity als aktives Thema.

4. Team sensibilisieren

Informiert alle Mitarbeiter:innen regelmäßig(!) über die häufigsten Risiken: Phishing, schwache Passwörter und ungesicherte Geräte. Zum Beispiel durch kurze Awareness-Sessions (online) oder durch Präsenzschulungen.

Ergebnis: Ihr reduziert aktiv den Human Risk Factor.

5. Sofortmaßnahmen umsetzen

Wo möglich, aktiviert Multi-Faktor-Authentifizierung (MFA), spielt etwaig ausstehende aktuelle Software-Updates (tatsächlich!) ein und prüft, ob eure Backups funktionieren. Alleine diese drei Schritte reduzieren die Angriffsfläche innerhalb weniger Stunden drastisch.

Ergebnis: Ihr habt sofort einen messbaren nachweisbaren Sicherheitsgewinn.

Schlusswort

Cyberangriffe hören nicht auf, mehr zu werden und entwickeln sich schneller, als klassische Compliance-Modelle mithalten können. Wir von heyData helfen dir, aus vermeintlich lästiger Pflicht einen Wettbewerbsvorteil zu machen.