Über 2.000 Unternehmen vertrauen auf die umfassende Compliance-Lösung von heyData

Deine Compliance-Anforderungen – alles auf einer Plattform

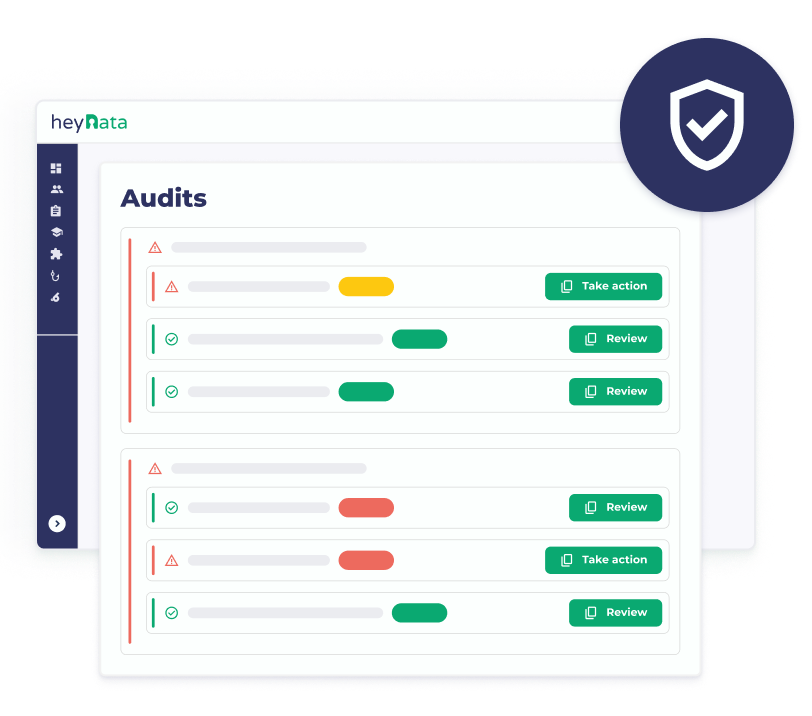

Effektives Risikomanagement für mehr Sicherheit

Regelmäßige Audits, ein zentrales Dashboard und automatisierte Prozesse machen Risikomanagement mit heyData einfach und effizient. Du behältst die Kontrolle, stärkst die Sicherheit und entlastest dein Team.

Auf Expertenwissen vertrauen

Mit heyData erreichst du deine Compliance-Ziele schneller und einfacher. Unsere erfahrenen Experten unterstützen dich bei DSGVO, NIS2, ISO 27001 und mehr – praxisnah und zuverlässig und immer auf dem neuesten Stand.

Starke Compliance beginnt mit deinem Team

Mit heyData werden deine Mitarbeiter effektiv auf die Einhaltung von Compliance-Vorschriften vorbereitet. Unsere Schulungen sind praxisnah, vermitteln die wichtigsten Regelungen und schließen mit einem Zertifikat ab.